- +1

2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)報(bào)告:來自金融行業(yè)的泄漏最嚴(yán)重

原創(chuàng) 獵人君 威脅獵人Threat Hunter

2023年,各行業(yè)全面數(shù)字化,加速業(yè)務(wù)創(chuàng)新發(fā)展的同時(shí),確保大量數(shù)字資產(chǎn)及云上業(yè)務(wù)的數(shù)據(jù)安全,成為不少企業(yè)面臨的“兩難之境”。

因數(shù)據(jù)泄露問題產(chǎn)生的影響及損失進(jìn)一步擴(kuò)大,對(duì)各行業(yè)關(guān)鍵領(lǐng)域造成嚴(yán)重影響。

威脅獵人發(fā)布《2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)年度報(bào)告》,對(duì)2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)概況、黑產(chǎn)數(shù)據(jù)交易市場(chǎng)等進(jìn)行具體分析,數(shù)據(jù)顯示:

1、2023年,全網(wǎng)監(jiān)測(cè)并分析驗(yàn)證有效的數(shù)據(jù)泄露事件超過19500起,涉及金融、物流、航旅、電商、汽車等20余個(gè)行業(yè);

2、金融行業(yè)超過物流行業(yè),成為2023年公民個(gè)人信息泄露事件數(shù)量最多的行業(yè);2023年航旅行業(yè)公民個(gè)人信息泄露事件數(shù)量也出現(xiàn)大幅增長(zhǎng),在公民個(gè)人信息泄露的行業(yè)分布中首次排名前三;

3、從數(shù)據(jù)泄露渠道來看,主要集中在更加隱蔽和便利的匿名群聊、暗網(wǎng)渠道;值得一提的是,公民個(gè)人信息泄露事件的數(shù)據(jù)交易時(shí)間中,夜間交易的超過50%,在非工作日交易的超過30%。

相關(guān)名詞定義

1、數(shù)據(jù)泄露情報(bào):威脅獵人通過TG群、暗網(wǎng)等渠道捕獲到的“未授權(quán)個(gè)人/組織敏感信息被公開交易或使用” 的情報(bào)信息,可能包含歷史數(shù)據(jù)、重復(fù)數(shù)據(jù)等,往往量級(jí)巨大;

2、數(shù)據(jù)泄露事件:威脅獵人安全研究專家針對(duì)數(shù)據(jù)泄露情報(bào)的樣例等進(jìn)行分析及驗(yàn)證,確認(rèn)為真實(shí)、有效的數(shù)據(jù)泄露事件;

3、公民個(gè)人信息:指公民個(gè)人身份信息,包括但不限于姓名、身份證號(hào)碼、出生日期、手機(jī)號(hào)碼、家庭住址、銀行賬戶信息等;

4、歷史個(gè)人信息:指此次數(shù)據(jù)泄露事件之前就已經(jīng)泄露過的個(gè)人信息,很多歷史個(gè)人信息被黑產(chǎn)收集整合成社工庫(kù);

5、企業(yè)敏感代碼:指企業(yè)的核心代碼、算法、技術(shù)、密碼等敏感信息,具體包括軟件源代碼、數(shù)據(jù)庫(kù)結(jié)構(gòu)、API密鑰、訪問憑證、加密算法等;

6、企業(yè)敏感資料:指企業(yè)的機(jī)密文件和敏感資料,包括但不限于合同、商業(yè)計(jì)劃、財(cái)務(wù)報(bào)表、市場(chǎng)調(diào)研報(bào)告、客戶列表等;

7、暗網(wǎng):指隱藏的網(wǎng)絡(luò),普通網(wǎng)民無法通過常規(guī)手段搜索訪問,需要使用一些特定的軟件、配置或者授權(quán)才能登錄;

8、私域群:需通過邀請(qǐng)鏈接/管理員同意后才能進(jìn)入的群組,一般外部人員無法監(jiān)測(cè)或進(jìn)入該群聊。

一、2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)概況

1.1 2023年監(jiān)測(cè)數(shù)據(jù)泄露事件超19500起, 金融、物流、航旅等行業(yè)是數(shù)據(jù)泄露重災(zāi)區(qū)

據(jù)威脅獵人數(shù)據(jù)泄露風(fēng)險(xiǎn)監(jiān)測(cè)平臺(tái)數(shù)據(jù)顯示,2023年全網(wǎng)監(jiān)測(cè)到的近1.5億條情報(bào)中,分析驗(yàn)證有效的的數(shù)據(jù)泄露事件超過19500起。

從行業(yè)分布來看,2023年數(shù)據(jù)泄露事件涉及二十余個(gè)行業(yè),數(shù)據(jù)泄露事件數(shù)量Top5行業(yè)分別為金融、物流、航旅、電商、汽車。

1.2 金融行業(yè)數(shù)據(jù)泄露事件8758起位列第一,航旅行業(yè)躍居第三

2023年,金融行業(yè)依舊是個(gè)人信息泄露重災(zāi)區(qū),數(shù)據(jù)泄露事件數(shù)量8758起,涉及銀行、保險(xiǎn)、證券等行業(yè)高凈值人群信息,主要源于下游黑產(chǎn)用于營(yíng)銷推廣以及詐騙的收益價(jià)值更高。

從金融細(xì)分行業(yè)來看,數(shù)據(jù)泄露事件數(shù)量發(fā)生最多的是銀行業(yè),全年共發(fā)生4293起,其次為網(wǎng)絡(luò)借貸、保險(xiǎn)、證券及支付行業(yè)。

金融行業(yè)典型數(shù)據(jù)泄露事件案例:

以某金融企業(yè)為例,其用戶貸款信息等被泄露在某知名中文暗網(wǎng)上,泄露數(shù)據(jù)量級(jí)超過72000條,該數(shù)量仍在每日不斷更新增加,黑產(chǎn)以199美元進(jìn)行售賣,截至目前已成交2單,瀏覽超過2200次。

調(diào)查發(fā)現(xiàn),黑客通過攻擊滲透爬取該金融企業(yè)數(shù)據(jù),如果企業(yè)未能及時(shí)感知數(shù)據(jù)泄露風(fēng)險(xiǎn),缺乏有效的防御及處置措施,將會(huì)帶來難以消弭的經(jīng)濟(jì)損失及品牌聲譽(yù)影響。

值得一提的是,航旅行業(yè)位列第三,成為數(shù)據(jù)泄露重災(zāi)區(qū)之一。隨著新冠疫情好轉(zhuǎn),旅游行業(yè)回暖態(tài)勢(shì)明顯,消費(fèi)需求得到強(qiáng)勁釋放,機(jī)票信息、酒店信息等旅客信息數(shù)量也出現(xiàn)大幅增長(zhǎng)。

威脅獵人安全研究員觀察到,2023年因航班信息泄露而遭遇“退改簽”詐騙的事件頻發(fā),黑產(chǎn)團(tuán)伙在精確獲得乘客姓名、證件號(hào)、航班號(hào)等信息后,通過機(jī)票改簽的方法實(shí)施網(wǎng)絡(luò)詐騙,詐騙成功率較高。

航旅行業(yè)典型數(shù)據(jù)泄露事件案例:

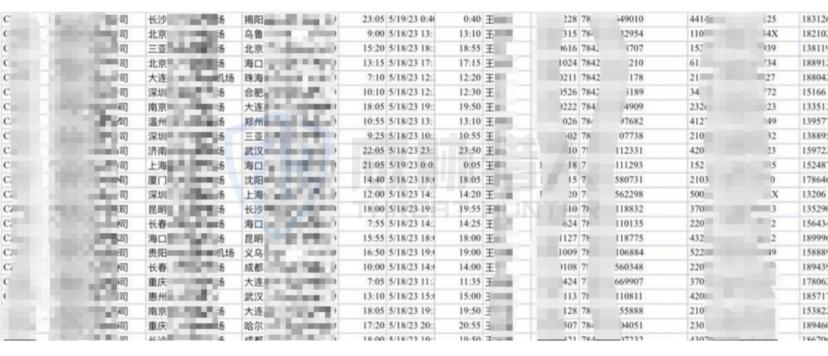

威脅獵人數(shù)據(jù)泄露風(fēng)險(xiǎn)監(jiān)測(cè)平臺(tái)在Telegram數(shù)據(jù)交易群“黑客接單”中捕獲到黑產(chǎn)發(fā)布“實(shí)時(shí)機(jī)票 未登記”的敏感信息,包含了旅客姓名、手機(jī)號(hào)、身份證號(hào)、航班信息等各類敏感信息。

進(jìn)一步分析發(fā)現(xiàn),該份旅客數(shù)據(jù)涉及多家航空公司,初步判定為多家航空公司的共有合作方泄露導(dǎo)致。據(jù)了解,航旅類用戶個(gè)人信息的交易單價(jià)大部分在13-15元不等,其中最高達(dá)20元。

1.3 數(shù)據(jù)泄露原因包括運(yùn)營(yíng)商通道泄露、內(nèi)鬼泄露、黑客攻擊等

從數(shù)據(jù)泄露的具體原因來看,2023年數(shù)據(jù)泄露原因包括運(yùn)營(yíng)商通道泄露、內(nèi)鬼泄露、黑客攻擊、安全意識(shí)問題等。其中,因運(yùn)營(yíng)商通道泄露引發(fā)的數(shù)據(jù)泄露事件數(shù)量最多。

運(yùn)營(yíng)商通道:黑產(chǎn)通過運(yùn)營(yíng)商內(nèi)鬼或違規(guī)代理等渠道,獲取到指定網(wǎng)頁(yè)的訪問數(shù)據(jù)、指定應(yīng)用的安裝數(shù)據(jù)、指定短信的接收和發(fā)送數(shù)據(jù)等信息;

內(nèi)鬼泄露:企業(yè)內(nèi)部員工在利益的驅(qū)使下,采用資料導(dǎo)出、人工拍攝等方式,獲取客戶敏感信息后進(jìn)行售賣;

黑客攻擊:外部黑客使用爬蟲、掃描、滲透等方式攻擊企業(yè)系統(tǒng)和網(wǎng)絡(luò)資產(chǎn),利用企業(yè)網(wǎng)絡(luò)漏洞大規(guī)模竊取數(shù)據(jù);

安全意識(shí)問題:企業(yè)內(nèi)部員工在工作過程中,無意識(shí)間把公司內(nèi)部的重要文件、文檔、代碼等,上傳到網(wǎng)盤文庫(kù)、代碼托管平臺(tái)等公網(wǎng)環(huán)境,導(dǎo)致敏感信息泄露;

第三方泄露:和企業(yè)存在合作關(guān)系的第三方,具有訪問企業(yè)某些敏感數(shù)據(jù)的權(quán)限,但由于管理不規(guī)范等問題,導(dǎo)致這些敏感數(shù)據(jù)通過第三方泄露到黑產(chǎn)手中;

1.4 Telegram、暗網(wǎng)是數(shù)據(jù)泄露的主要渠道,占比高達(dá)92%

2023年威脅獵人監(jiān)測(cè)到的數(shù)據(jù)泄露事件中,發(fā)生在Telegram及暗網(wǎng)的達(dá)92%以上,其中82.26%集中在Telegram,10.01%發(fā)生在暗網(wǎng),主要原因是 Telegram及暗網(wǎng)渠道的隱蔽性較高,難以追溯到黑產(chǎn)本人,是黑產(chǎn)溝通和交易的首選渠道。

此外,威脅獵人在代碼倉(cāng)庫(kù)(如 GitHub、GitLab 、Postman等)、網(wǎng)盤文庫(kù)等渠道也監(jiān)測(cè)到了數(shù)據(jù)泄露事件。

截至2023年12月,威脅獵人數(shù)據(jù)泄露監(jiān)測(cè)情報(bào)覆蓋了Telegram近2萬(wàn)個(gè)頻道/群聊,在超過1700個(gè)頻道/群聊中發(fā)現(xiàn)公民個(gè)人信息泄露風(fēng)險(xiǎn)事件。

1.5 2023年“公民個(gè)人信息”依舊是數(shù)據(jù)泄露的主要類型,占比超90%

從數(shù)據(jù)泄露的類型來看,2023年泄露數(shù)據(jù)類型主要有3種:公民個(gè)人信息共計(jì)18347起(93.68%)、敏感代碼共計(jì)727起(3.71%)、敏感文件資料共計(jì)510起(2.6%)。

其中公民個(gè)人信息類型的數(shù)據(jù)泄露占比最高,達(dá)93.68%,作為下游黑灰產(chǎn)主要作惡的數(shù)據(jù)類型,下文將針對(duì)公民個(gè)人信息數(shù)據(jù)泄露具體分析。

1.6 2023年公民個(gè)人信息泄露的特征及趨勢(shì)

1.6.1 包含“手機(jī)號(hào)”的公民個(gè)人信息泄露超過80%,主要用于精準(zhǔn)營(yíng)銷/詐騙作惡

2023年公民個(gè)人信息泄露事件超18000余起,其中泄露信息字段包含“手機(jī)號(hào)”的超過80%,主要被下游營(yíng)銷/詐騙團(tuán)伙用于對(duì)相關(guān)手機(jī)號(hào)發(fā)送短信、電話營(yíng)銷等,進(jìn)一步實(shí)施非法作惡行為。

2023年公民個(gè)人信息泄露事件中,“姓名+手機(jī)號(hào)+身份證號(hào)+銀行卡號(hào)”這類數(shù)據(jù)字段組合出現(xiàn)的頻率最高,相關(guān)數(shù)據(jù)泄露事件出現(xiàn)近900起。

從這類數(shù)據(jù)字段組合出現(xiàn)頻率較高的原因來看,一方面下游黑產(chǎn)團(tuán)伙可以基于完整的數(shù)據(jù)字段及公民畫像信息,進(jìn)行定向性作惡,使整體作惡成功率及收益更高;

另一方面,部分上游黑產(chǎn)團(tuán)伙因技術(shù)手段受限,僅能獲取到“手機(jī)號(hào)”字段,黑產(chǎn)團(tuán)伙會(huì)通過多種方法拼接個(gè)人信息、補(bǔ)齊數(shù)據(jù)字段信息,從而提高數(shù)據(jù)的價(jià)值。

泄露字段TOP10:

1.6.2 黑產(chǎn)二次拼接“歷史個(gè)人數(shù)據(jù)信息”,并進(jìn)行多次販賣的現(xiàn)象頻發(fā)

威脅獵人對(duì)公民個(gè)人信息販賣情況調(diào)查后發(fā)現(xiàn),數(shù)據(jù)交易黑市存在歷史數(shù)據(jù)信息被黑產(chǎn)中介進(jìn)行二次整合,并進(jìn)行多次販賣的現(xiàn)象。

盡管數(shù)據(jù)此前已被買家用于作惡,二次作惡效果明顯下降,但黑產(chǎn)中介會(huì)以較低的價(jià)格進(jìn)行出售,并以此牟利。

首先,黑產(chǎn)通過一些非法渠道獲取初步的公民個(gè)人信息(如手機(jī)號(hào)),而后通過包含歷史泄露信息的社工庫(kù)等渠道,進(jìn)行數(shù)據(jù)精細(xì)化處理,補(bǔ)充數(shù)據(jù)字段完整性,從而提升公民個(gè)人信息的價(jià)值及盈利空間,具體方式包括:

1、通過瀏覽器等公開渠道,查詢相應(yīng)手機(jī)號(hào)碼的具體歸屬地、運(yùn)營(yíng)商信息;

2、利用社工庫(kù),通過手機(jī)號(hào)碼進(jìn)一步查詢號(hào)主的身份信息;

3、針對(duì)特定平臺(tái)網(wǎng)站的用戶,中介機(jī)構(gòu)執(zhí)行校驗(yàn)查詢,對(duì)數(shù)據(jù)進(jìn)行清洗并過濾無效手機(jī)號(hào);

4、運(yùn)用Apple提供的公開API以及一些自動(dòng)化腳本工具,實(shí)現(xiàn)全自動(dòng)檢測(cè)號(hào)碼是否注冊(cè)iMessage、開通FaceTime來區(qū)分iOS用戶等功能,讓數(shù)據(jù)更完整從而提升數(shù)據(jù)價(jià)值。

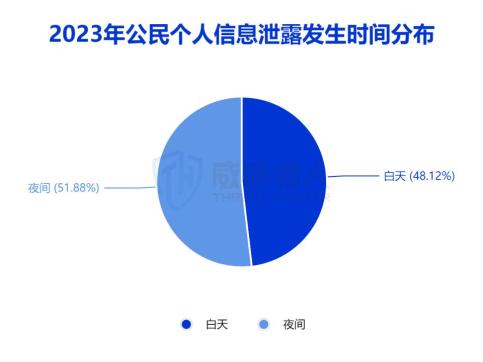

1.6.3 公民個(gè)人信息在夜間交易的超過50%,在非工作日交易的超過30%

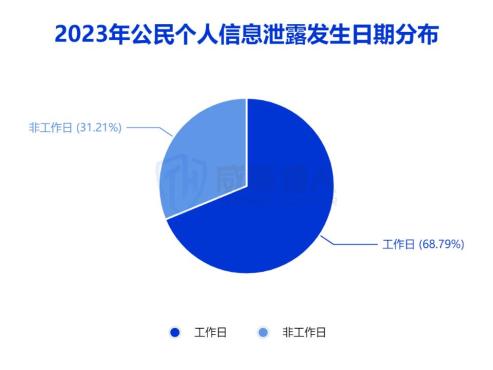

威脅獵人研究統(tǒng)計(jì)發(fā)現(xiàn),2023年公民個(gè)人信息泄露事件中的數(shù)據(jù)交易時(shí)間中,非工作日(周末、節(jié)假日)發(fā)生的事件數(shù)量高達(dá)31.21%,夜間發(fā)生的事件占比高達(dá)51.88%,超過一半。(夜間:18:30至次日09:30)

在防守最薄弱的時(shí)候,企業(yè)難以在數(shù)據(jù)泄漏事件爆發(fā)時(shí)快速感知、及時(shí)響應(yīng),以至于錯(cuò)過最佳應(yīng)對(duì)時(shí)機(jī),給企業(yè)資金、品牌聲譽(yù)及商業(yè)競(jìng)爭(zhēng)帶來重大影響。

1.7 2023年除公民個(gè)人信息泄露外,敏感代碼、資料文件等信息泄露超1200起

2023年數(shù)據(jù)泄露事件類型中,除了公民個(gè)人信息之外,還有企業(yè)敏感代碼、敏感資料文件等信息類型。

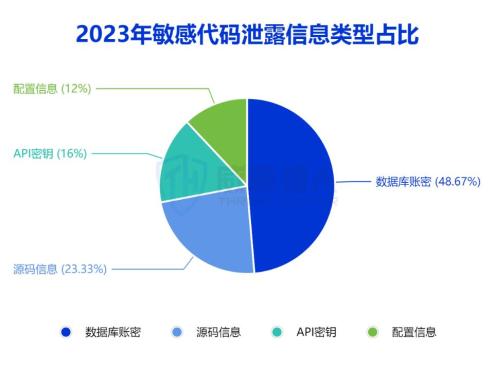

1.7.1 敏感代碼泄露渠道以代碼倉(cāng)庫(kù)為主,包括數(shù)據(jù)庫(kù)賬密、源碼等信息

其中,企業(yè)敏感代碼泄露事件發(fā)現(xiàn)超過727起,主要集中在Github、Gitee等代碼倉(cāng)庫(kù)平臺(tái),占總體量的98.76%。

敏感代碼泄露的內(nèi)容類型上,以數(shù)據(jù)庫(kù)賬密、源碼信息為主,具體包括內(nèi)網(wǎng)、公網(wǎng)賬號(hào)密碼等,由于涉及大量?jī)?nèi)部敏感信息,敏感代碼泄露帶來的影響和損失同樣不容小覷。

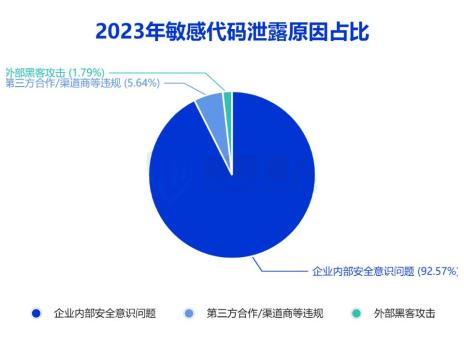

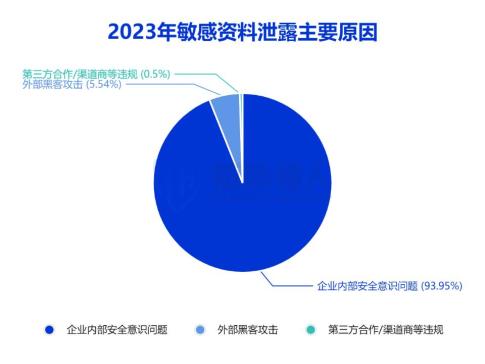

敏感代碼泄露的原因主要?dú)w結(jié)為企業(yè)內(nèi)部員工安全意識(shí)問題、第三方合作泄露及外部黑客攻擊,這一點(diǎn)與公民個(gè)人信息類數(shù)據(jù)交易作惡的原因有所不同。

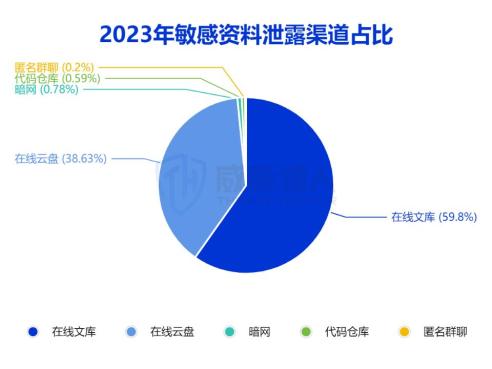

1.7.2 敏感資料泄露渠道以在線文庫(kù)/云盤為主,主要由企業(yè)內(nèi)部安全意識(shí)問題引發(fā)

企業(yè)敏感資料泄露事件發(fā)現(xiàn)超過510起,主要為企業(yè)內(nèi)部安全意識(shí)問題引發(fā),例如誤上傳到在線文庫(kù)、云盤所導(dǎo)致。

二、2023年黑產(chǎn)數(shù)據(jù)交易市場(chǎng)相關(guān)研究

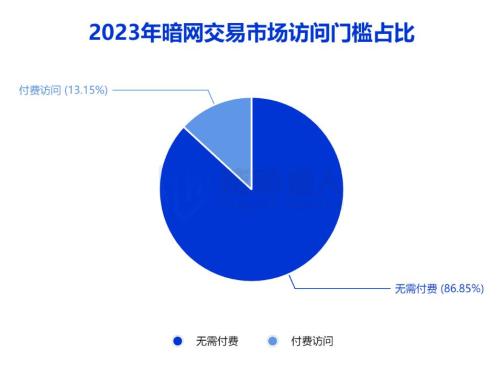

2.1 超過45個(gè)暗網(wǎng)平臺(tái)通過“高級(jí)會(huì)員”等形式提升訪問門檻

隨著非法數(shù)據(jù)交易市場(chǎng)和黑客論壇逐漸走向公開化,為了提升訪問門檻和增強(qiáng)平臺(tái)安全性,同時(shí)實(shí)現(xiàn)更高的經(jīng)營(yíng)利潤(rùn),越來越多的暗網(wǎng)論壇以及交易市場(chǎng)開始升級(jí)會(huì)員體系,使得更有價(jià)值的資源及互動(dòng)需要付費(fèi)成為會(huì)員才能獲取和參與,普通用戶僅能享受有限資源和受限互動(dòng)。

威脅獵人對(duì)暗網(wǎng)交易市場(chǎng)以及黑客論壇進(jìn)行調(diào)研,發(fā)現(xiàn)有超過45個(gè)暗網(wǎng)市場(chǎng)以及論壇需通過付費(fèi)注冊(cè)、積分解鎖、充值會(huì)員、邀請(qǐng)碼、點(diǎn)贊回復(fù)、升級(jí)VIP等方式進(jìn)一步查看具體數(shù)據(jù)交易模塊以及相關(guān)帖子內(nèi)容,充值會(huì)員、付費(fèi)查看信息的價(jià)格從數(shù)百美元至數(shù)千美元不等。

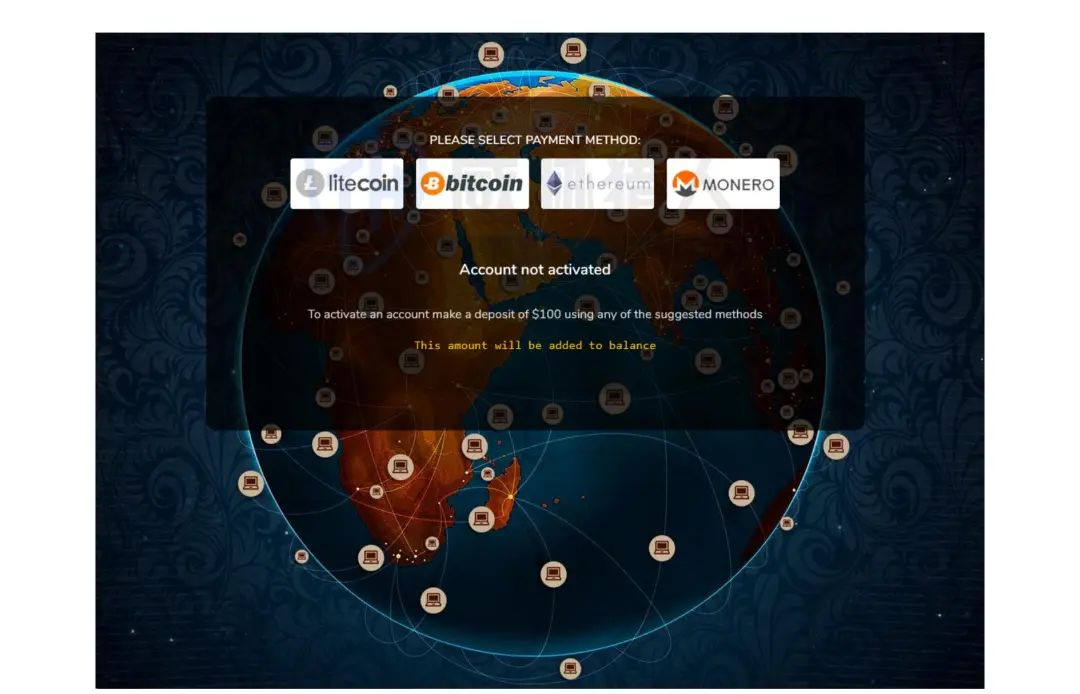

著名的俄羅斯數(shù)據(jù)交易論壇“russianmarket”的網(wǎng)站訪問需充值100美元進(jìn)行注冊(cè):

2.2 超過1500起風(fēng)險(xiǎn)事件在Telegram“私域群”發(fā)現(xiàn)

上文提到,2023年威脅獵人監(jiān)測(cè)到的公民個(gè)人信息泄露事件中,82.26%集中在Telegram,10.01%發(fā)生在暗網(wǎng)。作為公民個(gè)人信息泄露的主要渠道,我們將對(duì)Telegram及暗網(wǎng)進(jìn)行進(jìn)一步分析。

為規(guī)避相關(guān)法律政策打擊,大多數(shù)黑產(chǎn)團(tuán)伙開始轉(zhuǎn)向私域群進(jìn)行交易,數(shù)據(jù)交易團(tuán)伙也對(duì)自身的賬號(hào)信息進(jìn)行匿名隱藏。

Telegram渠道監(jiān)測(cè)到風(fēng)險(xiǎn)事件最多的頻道/群聊為私域群,威脅獵人在私域群累計(jì)發(fā)現(xiàn)超過1500起風(fēng)險(xiǎn)事件。

此外,為了加強(qiáng)渠道的可信度,確保數(shù)據(jù)交易順利進(jìn)行,一些黑產(chǎn)團(tuán)伙會(huì)組建“公群”,相當(dāng)于擔(dān)保機(jī)構(gòu),如匯旺擔(dān)保、神馬擔(dān)保等。

公群會(huì)組織整理資源群、供需群、擔(dān)保群等,承接項(xiàng)目需求及各項(xiàng)資源對(duì)接,在數(shù)據(jù)交易過程中進(jìn)行擔(dān)保。公群也會(huì)設(shè)置為單獨(dú)的私域群,交易者通過邀請(qǐng)鏈接/管理員同意后才能進(jìn)入。

數(shù)據(jù)交易頻道/群聊TOP5

數(shù)據(jù)交易黑產(chǎn)團(tuán)伙TOP5

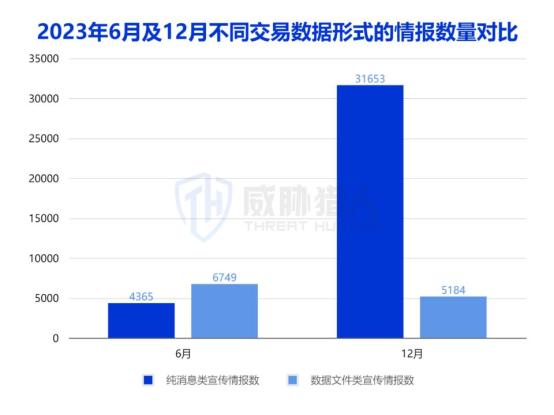

2.3 黑產(chǎn)交易數(shù)據(jù)形式逐漸由“數(shù)據(jù)文件類”轉(zhuǎn)化為更隱蔽的“純消息類”宣傳

在市場(chǎng)監(jiān)管及政策打擊下,黑產(chǎn)數(shù)據(jù)交易的宣傳形式變得更加謹(jǐn)慎,以更好地規(guī)避風(fēng)控和保護(hù)自身利益。

以某金融行業(yè)為例,威脅獵人對(duì)金融行業(yè)2023年黑產(chǎn)數(shù)據(jù)交易宣傳形式的變化趨勢(shì)進(jìn)行分析。2023年1月到8月期間,黑產(chǎn)交易主要以“數(shù)據(jù)文件類”宣傳為主,黑產(chǎn)交易者通過發(fā)布各類數(shù)據(jù)文件的樣本和描述,吸引潛在買家進(jìn)行交易。

隨著監(jiān)管力度加大和市場(chǎng)風(fēng)險(xiǎn)上升,2023年9月,黑產(chǎn)交易宣傳形式逐漸轉(zhuǎn)換為以“純消息類”宣傳數(shù)據(jù)交易。

黑產(chǎn)交易者通過加密消息、暗號(hào)和私密聊天等方式與買家進(jìn)行交流聯(lián)絡(luò),更加隱蔽而難以被監(jiān)管機(jī)構(gòu)察覺。

2.4 不同黑產(chǎn)交易數(shù)據(jù)格式中,短信劫持格式的數(shù)據(jù)準(zhǔn)確性最強(qiáng)

黑產(chǎn)對(duì)數(shù)據(jù)評(píng)估的維度主要有兩個(gè)方面,一是數(shù)據(jù)的時(shí)效性,二是數(shù)據(jù)的準(zhǔn)確性。

威脅獵人對(duì)數(shù)據(jù)交易黑產(chǎn)進(jìn)行深入調(diào)研發(fā)現(xiàn),不同格式數(shù)據(jù)的準(zhǔn)確性以及時(shí)效性均有所不同。主要為短信劫持格式、DPI格式、SDK格式的信息數(shù)據(jù),據(jù)了解每日可穩(wěn)定產(chǎn)生的數(shù)據(jù)量高達(dá)萬(wàn)余條。

在準(zhǔn)確性方面:短信劫持格式的數(shù)據(jù)>DPI格式的數(shù)據(jù)>SDK格式的數(shù)據(jù);

在時(shí)效性方面:DPI格式的數(shù)據(jù)>SDK格式的數(shù)據(jù)>短信劫持格式的數(shù)據(jù)。

威脅獵人針對(duì)該泄露數(shù)據(jù)樣本進(jìn)行驗(yàn)證后發(fā)現(xiàn),不同格式數(shù)據(jù)的準(zhǔn)確率確實(shí)有所不同,結(jié)果與數(shù)據(jù)交易黑產(chǎn)描述的一致。

在準(zhǔn)確率方面:短信劫持格式的數(shù)據(jù)>DPI格式的數(shù)據(jù)>SDK格式的數(shù)據(jù),具體原因如下:

1、短信劫持格式的數(shù)據(jù):包含短信內(nèi)容,數(shù)據(jù)真實(shí)性方面基本確認(rèn)為真實(shí)接受到短信通知的公民個(gè)人信息;

2、DPI格式的數(shù)據(jù):主要為流量解析的數(shù)據(jù),主要通過運(yùn)營(yíng)商側(cè)獲取到的流量數(shù)據(jù),因此真實(shí)性較低,據(jù)威脅獵人調(diào)查統(tǒng)計(jì),該類數(shù)據(jù)的真實(shí)性基本不超過20%;

3、SDK格式的數(shù)據(jù):主要通過解析軟件包名信息,再提供到運(yùn)營(yíng)商側(cè)獲取下載流量,且存在應(yīng)用市場(chǎng)軟件刷量或未進(jìn)行注冊(cè)的用戶信息的情況,因此真實(shí)性最低。

2.5 2023年黑產(chǎn)數(shù)據(jù)交易形勢(shì)變化以及下游作惡新手法

2.5.1 航旅行業(yè)“退改簽”詐騙事件頻發(fā)且成功率較高

威脅獵人對(duì)數(shù)據(jù)交易市場(chǎng)下游作惡團(tuán)伙調(diào)研發(fā)現(xiàn),2023年航旅行業(yè)出現(xiàn)大量黑產(chǎn)團(tuán)伙通過機(jī)票改簽的方法實(shí)施網(wǎng)絡(luò)詐騙,詐騙成功率較高。

2023年隨著新冠疫情好轉(zhuǎn),旅游行業(yè)回暖態(tài)勢(shì)明顯,消費(fèi)需求得到強(qiáng)勁釋放,機(jī)票信息、酒店信息等旅客信息也出現(xiàn)大幅增長(zhǎng),航旅出行方面的公民個(gè)人信息備受下游黑產(chǎn)詐騙團(tuán)伙的青睞。

案例:詐騙團(tuán)伙通過偽裝成航空公司工作人員電話聯(lián)系航班旅客,稱航班出現(xiàn)延誤,可進(jìn)行改簽或者退票操作,同時(shí)以獲得“高額理賠”為由誘導(dǎo)用戶下載視頻會(huì)議、遠(yuǎn)程共享等操作,逐步陷入詐騙團(tuán)伙的陷阱,通過獲取用戶的銀行卡、支付寶、驗(yàn)證碼等敏感信息后,轉(zhuǎn)移盜取旅客資金。

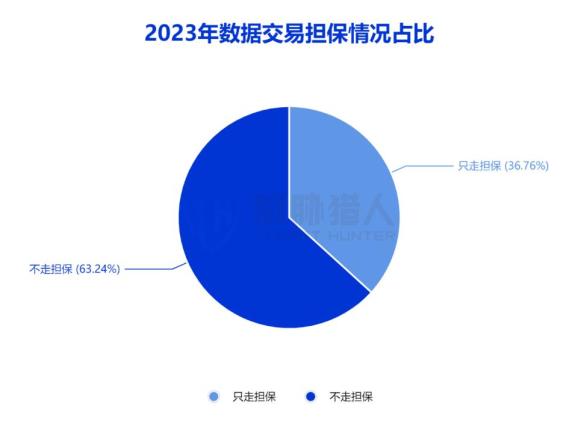

2.5.2 第三方擔(dān)保、區(qū)塊鏈付款為黑產(chǎn)數(shù)據(jù)交易再添安全保障

第三方擔(dān)保:

過去,交易雙方通常采取一對(duì)一的方式,即一方付款,另一方交付數(shù)據(jù)。由于近年來不斷爆發(fā)的交易詐騙和交易跑路事件,數(shù)據(jù)交易市場(chǎng)變得更加混亂,一對(duì)一的交易方式變得不再可行。

為了避免被騙,數(shù)據(jù)交易黑產(chǎn)團(tuán)伙逐漸改變交易方式,開始依賴于中介擔(dān)保平臺(tái)和第三方擔(dān)保平臺(tái)進(jìn)行交易,為交易提供了更可靠的保障,使得交易更加安全和可信。

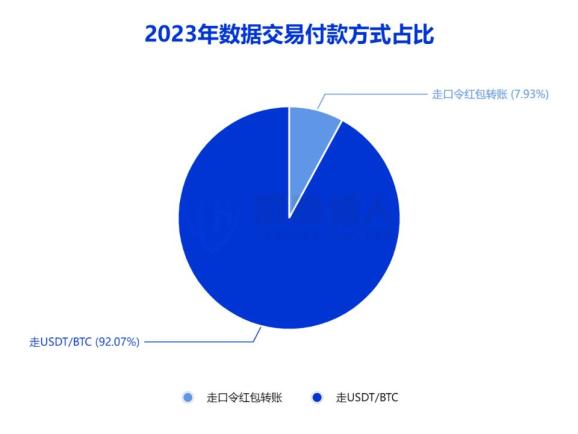

區(qū)塊鏈付款:

過去,黑產(chǎn)常常通過口令紅包、支付平臺(tái)轉(zhuǎn)賬等方式進(jìn)行交易付款。由于這些付款方式易被追蹤和控制,加上近年來司法機(jī)關(guān)對(duì)數(shù)據(jù)交易黑產(chǎn)團(tuán)伙的嚴(yán)厲打擊,導(dǎo)致數(shù)據(jù)交易的黑產(chǎn)團(tuán)伙不得不改變交易付款方式,逐漸轉(zhuǎn)向只采用加密貨幣進(jìn)行支付。

加密貨幣具有匿名性和去中心化的特點(diǎn),使得交易雙方的身份得以保密,并且很難被監(jiān)管機(jī)構(gòu)追蹤和控制。

因此,采用加密貨幣支付款項(xiàng)成為黑產(chǎn)團(tuán)伙數(shù)據(jù)交易的新趨勢(shì)。這種變化進(jìn)一步增加了打擊黑產(chǎn)團(tuán)伙數(shù)據(jù)交易的難度,需要采取更加有力的措施來保護(hù)數(shù)據(jù)交易市場(chǎng)的安全和穩(wěn)定。

2.5.3 金融行業(yè)“全格式”信息數(shù)據(jù)交易價(jià)格最高,單價(jià)達(dá)25元

威脅獵人調(diào)研統(tǒng)計(jì)發(fā)現(xiàn),在利益的驅(qū)動(dòng)下,上游黑產(chǎn)竊取的數(shù)據(jù)類型發(fā)生了變化。

在金融行業(yè),公民個(gè)人信息數(shù)據(jù)的價(jià)值與其所包含的字段數(shù)量密切相關(guān)。

“全格式”信息通常包含身份證、姓名、手機(jī)號(hào)、銀行卡、貸款信息、地址等字段,下游黑產(chǎn)可通過完整的公民畫像信息實(shí)現(xiàn)精準(zhǔn)作惡,因此“全格式”數(shù)據(jù)的價(jià)格最高,單條數(shù)據(jù)價(jià)格可達(dá)25元。

相比之下,僅包含手機(jī)號(hào)字段的公民個(gè)人信息數(shù)據(jù),由于下游作惡團(tuán)伙的作惡方式受限,其收益較低,數(shù)據(jù)價(jià)格一般在3毛左右。

此外,不同行業(yè)的數(shù)據(jù)價(jià)格也存在差異。例如金融行業(yè)的公民個(gè)人信息針對(duì)高凈值人群,持有資金較多,因此數(shù)據(jù)價(jià)格較貴;學(xué)生信息數(shù)據(jù)因下游作惡收益較低而相對(duì)便宜。

這種差異性定價(jià)反映了不同行業(yè)對(duì)于公民個(gè)人信息的需求和價(jià)值認(rèn)知。

三、多維度提升數(shù)據(jù)泄露風(fēng)險(xiǎn)預(yù)警能力

從2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)現(xiàn)狀來看,企業(yè)需要重點(diǎn)關(guān)注以下問題:

1、黑產(chǎn)二次拼接“歷史個(gè)人數(shù)據(jù)信息”,并進(jìn)行多次販賣的現(xiàn)象頻發(fā)

數(shù)據(jù)交易市場(chǎng)存在著大量的黑產(chǎn)販賣虛假數(shù)據(jù)、拼接數(shù)據(jù)、歷史數(shù)據(jù)、交易詐騙等行為,企業(yè)對(duì)數(shù)據(jù)的真?zhèn)涡r?yàn)存在一定的難度。

2、公民個(gè)人信息在夜間交易的超過50%,在非工作日交易的超過30%

2023年公民個(gè)人信息泄露事件的數(shù)據(jù)交易時(shí)間分布中,非工作日(周末、節(jié)假日)發(fā)生的事件數(shù)量高達(dá)31.21%,夜間發(fā)生的事件數(shù)量占比高達(dá)51.88%,超過一半。

3、金融行業(yè)數(shù)據(jù)泄露事件數(shù)量超8700起,在數(shù)據(jù)泄露行業(yè)分布上位列第一

金融行業(yè)依舊是個(gè)人信息泄露重災(zāi)區(qū),數(shù)據(jù)泄露事件數(shù)量超8700起,涉及銀行、保險(xiǎn)、證券等行業(yè)高凈值人群信息,主要源于下游黑產(chǎn)用于營(yíng)銷推廣以及詐騙的收益價(jià)值更高。

針對(duì)以上情況,企業(yè)需要全面提升對(duì)風(fēng)險(xiǎn)的識(shí)別及應(yīng)對(duì)能力,了解風(fēng)險(xiǎn)事件的細(xì)節(jié),包括對(duì)風(fēng)險(xiǎn)真實(shí)性進(jìn)行驗(yàn)證,及時(shí)進(jìn)行溯源、處置下架并跟進(jìn)潛在風(fēng)險(xiǎn),增強(qiáng)數(shù)據(jù)泄露風(fēng)險(xiǎn)監(jiān)測(cè)及預(yù)警的及時(shí)性等。

對(duì)此,威脅獵人提出了針對(duì)性的解決方案:

1、加強(qiáng)風(fēng)險(xiǎn)真實(shí)性驗(yàn)證:在全網(wǎng)情報(bào)監(jiān)測(cè)及深度挖掘的基礎(chǔ)上,針對(duì)監(jiān)測(cè)到的黑產(chǎn)交易數(shù)據(jù),通過風(fēng)險(xiǎn)真實(shí)性驗(yàn)證引擎+人工數(shù)據(jù)驗(yàn)證服務(wù),提供綜合的可信度評(píng)估結(jié)果,幫助企業(yè)精準(zhǔn)感知風(fēng)險(xiǎn)、及時(shí)處置風(fēng)險(xiǎn)。

其中,風(fēng)險(xiǎn)真實(shí)性驗(yàn)證引擎基于“信源置信度要素、三要素匹配度要素、歷史重合度要素”3個(gè)要素對(duì)風(fēng)險(xiǎn)真實(shí)性進(jìn)行驗(yàn)證,幫助企業(yè)精準(zhǔn)感知風(fēng)險(xiǎn),為企業(yè)和個(gè)人提供更可靠的數(shù)據(jù)安全保護(hù)。

2、「7×24×365」應(yīng)急響應(yīng):2023年10月,威脅獵人成立數(shù)字風(fēng)險(xiǎn)應(yīng)急響應(yīng)中心(DRRC),對(duì)企業(yè)相關(guān)風(fēng)險(xiǎn)情報(bào)進(jìn)行全天候監(jiān)測(cè)、審核和預(yù)警,提供「7×24×365」樣例獲取、情報(bào)挖掘、協(xié)助溯源、處置下架等服務(wù)。

數(shù)據(jù)泄露風(fēng)險(xiǎn)監(jiān)測(cè)及預(yù)警能力需要從多維度持續(xù)提升,只有不斷加深對(duì)企業(yè)自身及行業(yè)風(fēng)險(xiǎn)態(tài)勢(shì)的全面認(rèn)知,才能為企業(yè)數(shù)字化的高效、可持續(xù)發(fā)展夯實(shí)安全底座。

原標(biāo)題:《2023年數(shù)據(jù)泄露風(fēng)險(xiǎn)年度報(bào)告》

本文為澎湃號(hào)作者或機(jī)構(gòu)在澎湃新聞上傳并發(fā)布,僅代表該作者或機(jī)構(gòu)觀點(diǎn),不代表澎湃新聞的觀點(diǎn)或立場(chǎng),澎湃新聞僅提供信息發(fā)布平臺(tái)。申請(qǐng)澎湃號(hào)請(qǐng)用電腦訪問http://renzheng.thepaper.cn。

- 報(bào)料熱線: 021-962866

- 報(bào)料郵箱: news@thepaper.cn

滬公網(wǎng)安備31010602000299號(hào)

互聯(lián)網(wǎng)新聞信息服務(wù)許可證:31120170006

增值電信業(yè)務(wù)經(jīng)營(yíng)許可證:滬B2-2017116

? 2014-2025 上海東方報(bào)業(yè)有限公司