- +1

明查·工具箱|冒用或拼接,那些新瓶裝舊酒的假視頻怎么破?

工具

喬杜里·帕瓦茲(Chaudhary Parvez)是個不被其關注或提及就不給評論的推特玩家,熱衷于在平臺分享各種與全球熱點新聞事件相關的視頻。2022年2月24日,在帕瓦茲所居國印度西北方向約5000公里處爆發了一件令世人驚愕的事件——隨著俄羅斯總統普京發表電視講話,宣布在“頓巴斯地區”發起特別軍事行動,基輔市內響起了空襲警報。烏克蘭最高拉達(議會)通過決議,判定烏克蘭全境進入戰時狀態。一場“混合戰爭”從俄烏蔓延開來。

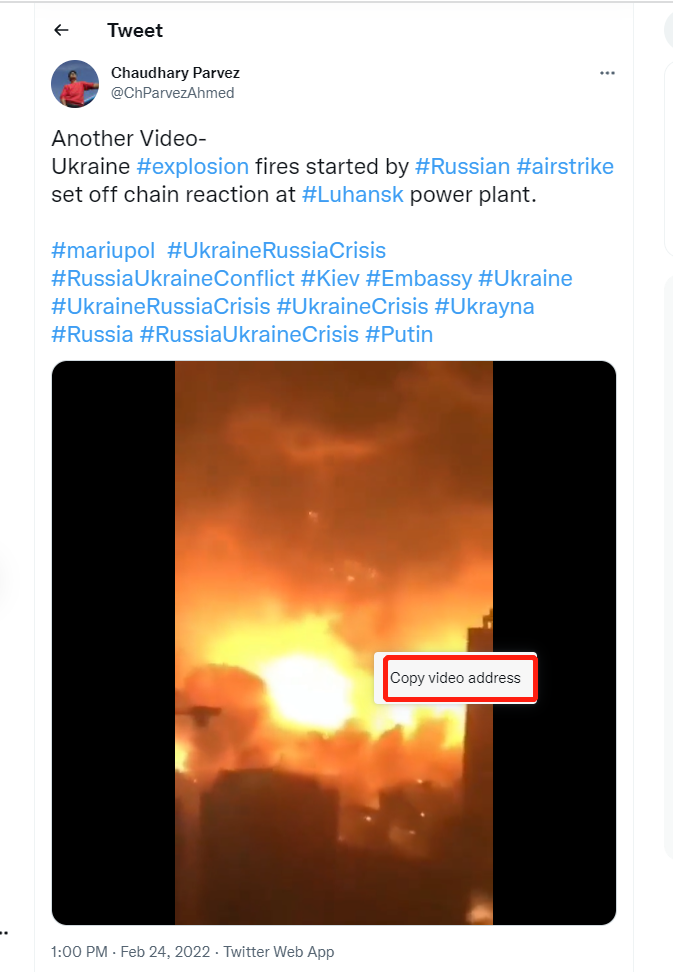

帕瓦茲沒有錯過這樣的時刻。北京時間24日下午1點整,這位推特用戶發布了一段展現城市發生爆炸的視頻,聲稱這是“俄軍轟炸烏克蘭盧甘斯克發電廠”,并不忘帶上了12個與“俄烏沖突”有關的“#”標簽。視頻中,一座城市的高樓附近發生爆炸,火光照亮了整個天空,且引發了連鎖反應,視頻的拍攝者發出了激動的叫喊。

然而,事實核查者們發現,帕瓦茲發布的這段“城市高樓附近發生連環爆炸”的視頻,展現的根本不是此次俄烏沖突中的場景,而是對2015年中國天津濱海新區爆炸事故視頻的冒用。盡管視頻的畫面是真實的,但解釋畫面的語境卻被人為篡改了。

且不論帕瓦茲是有心還是無意,事實核查者們是如何發現帕瓦茲發布的這段視頻存在誤導信息的呢?此次俄烏沖突中,諸如此類將他地軍演、戰爭、爆炸等事件的視頻挪用至烏克蘭的案例比比皆是。更有甚者為博眼球,還將一些軍事題材的游戲——如《戰爭雷霆》《武裝突襲3》中的畫面剪成視頻片段,企圖以假亂真。不計其數的“現場畫面”在社交平臺上廣泛傳播,要如何實現真偽判斷,才能不受蒙騙呢?

網傳反映“烏克蘭瘋狂攔截俄羅斯導彈”視頻實為電子游戲《戰爭雷霆》片段。

此處我們為大家介紹一種有效的視頻核查方法,名叫“視頻關鍵幀反搜”。“幀”是動畫中最小單位的單幅影像畫面,相當于電影膠片上的每一格鏡頭,“關鍵幀”也就是角色或者物體運動變化中關鍵動作所處的那一幀。在之前的工具教程中,“明查”曾向大家介紹過一種通過“以圖搜圖”來幫助判斷圖片真偽的方法,叫做“反向圖片搜索”。視頻關鍵幀反搜與圖片反搜類似,即是一種通過提取視頻中的關鍵幀圖片,再對圖片內容進行反向搜索,尋找相同或類似視頻的方式。

關鍵幀反搜的第一步,當然是要獲取關鍵幀。這可以通過簡單的視頻截圖等方式來實現,但事實核查者們也經常會使用一些視頻核查類工具來幫助提高工作效率,如操作簡單且功能強大的視頻核查工具——InVid軟件。該軟件由歐盟的“地平線2020研究和創新計劃”贊助開發,集合了希臘研究與技術中心(CERTH)、西班牙萊里達大學(UDL)、法新社(AFP)、奧通社(APA)、WebLyzard、Exo Makina等多家歐洲科研機構、媒體和科技公司的智慧。使用這款軟件進行關鍵幀反搜僅需三步:

第一步:找到需要被核查的視頻,將其下載或復制相應的視頻鏈接(僅對推特、臉書和油管視頻有效)。

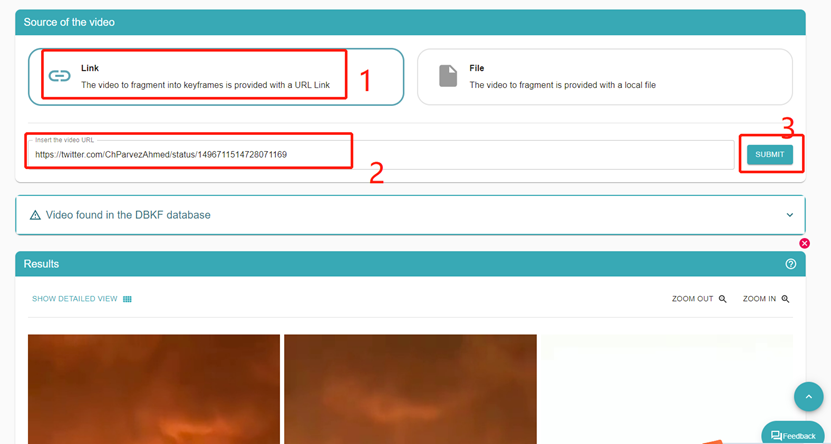

第二步:打開InVid關鍵幀(KeyFrame)工具,輸入鏈接或將下載的視頻上傳至InVid,點擊提交按鍵,軟件將自動提取出視頻中的關鍵畫面,并以平鋪的方式展現。

第三步:選擇最具代表性的視頻關鍵幀圖片進行反搜。如果識圖工具無法搜索到結果,可以調換圖片重新進行搜索。

接下來,我們以上述帕瓦茲聲稱展示了“俄軍轟炸烏克蘭盧甘斯克發電廠”為例,分步驟為大家展示如何借助InVid軟件尋找相關視頻的來源。讀者們也不妨動手一試,開啟你的視頻核查之旅吧。

案例

帕瓦茲發布的視頻至今仍能在其推特賬戶上找到,用鼠標右鍵點擊視頻可以獲取該視頻的地址,也可以直接復制搜索引擎框中的網頁地址(URL)獲得相同的信息,或借助第三方工具對視頻內容進行下載。

右鍵點擊視頻復制視頻地址。

接下來,我們打開InVid軟件。如果這是你第一次使用InVid,首先你需要將這款軟件以插件形式安裝在電腦Chrome瀏覽器或Firefox瀏覽器上,具體的安裝教程可參看InVid官網指示(https://www.invid-project.eu/tools-and-services/invid-verification-plugin/),Windows,Mac OS X和Linux系統均適用。

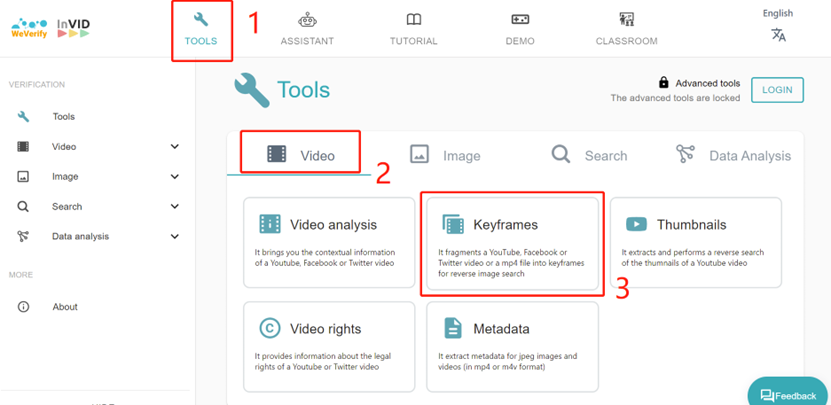

這里我們以Chrome瀏覽器上的InVid插件為例:在打開插件后,我們分別點擊下圖中所示的“工具”-“視頻”-“關鍵幀”欄目,就可以打開軟件提供的“關鍵幀搜索”工具界面。

依次點擊“工具”-“視頻”-“關鍵幀”,打開“關鍵幀搜索”工具界面。

在該界面的搜索框中輸入剛才復制的視頻地址,或點擊“文件”(File)選項,上傳下載好的視頻后,再點擊“提交”按鈕。等待數秒后,即可以看到軟件為我們提取的視頻中的關鍵幀畫面。

粘貼視頻地址后,點擊“提交”按鈕,等待軟件提取視頻中的關鍵幀數據。

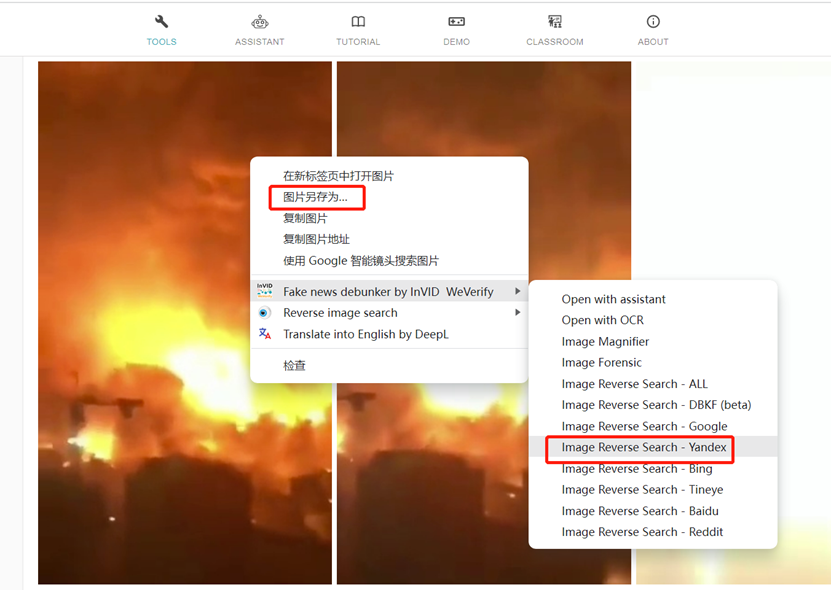

挑選一張關鍵幀,點擊右鍵將圖片保存后使用之前分享的反向圖片方法,或使用InVid插件直接對相應圖片進行反搜,則可以在Yandex網站上看到一系列與關鍵幀圖片具有相似畫面的視頻,多個反搜結果中出現了“天津 中國 爆炸”等關鍵詞。

對具有代表性的關鍵幀畫面進行反搜,如果沒有結果,可以換一張繼續。

Yandex圖片反搜結果顯示相關關鍵幀與中國天津爆炸視頻有關。

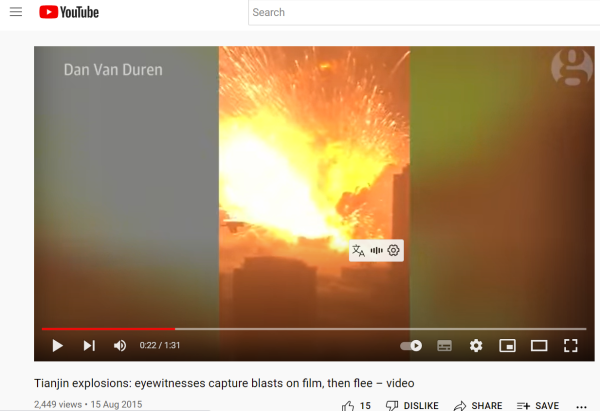

點擊其中一個標注為“天津爆炸:目擊者捕捉并拍攝到爆破聲,然后逃跑了”的油管視頻進入,將其和Chaudhary Parvez發布的視頻進行比較,可以發現后者對前者視頻中的部分內容進行了截取。而這一油管視頻早在2015年8月15日就已經被一名叫Andre Simoni的油管用戶上傳到了平臺,且視頻的左上角和右上角分別有“Dan van Duran”字樣和英國《衛報》的標志。進一步檢索資料可知,這段視頻是由一個叫Dan van Duran的美國人和其女友在2015年8月14日于天津一座34層樓的公寓樓中拍攝的,包括美國NBC在內的多家媒體對Duran及相關事件進行了報道。

從視頻的發布時間和語境上看,我們可以有把握地判斷,Chaudhary Parvez上傳的視頻與俄烏沖突無關,而是對天津港爆炸視頻的冒用。至此,我們完成了一次視頻關鍵幀反搜。

盡管虛假視頻的類型及相應的核查方法多種多樣,但許多誤導視頻消息的發布者并不會對視頻進行復雜的處理,而僅僅使用了冒用、拼接或刪減部分關鍵幀等手段。而掌握視頻關鍵幀反搜,便可以幫助大家識別賽博空間中這些僅進行過簡單處理的虛假視頻信息。

此外,除關鍵幀反搜外,InVid還能夠幫助核查者實現圖像放大、圖像鑒定、圖像光學字符識別(OCR)、視頻元數據提取、視頻版權查詢等多樣的視覺圖像核查功能。后期“澎湃明查”也將陸續與讀者分享不同種類的工具的適用場景和使用方法,歡迎大家積極建言,告訴我們你感興趣的核查方向。

- 報料熱線: 021-962866

- 報料郵箱: news@thepaper.cn

互聯網新聞信息服務許可證:31120170006

增值電信業務經營許可證:滬B2-2017116

? 2014-2025 上海東方報業有限公司